Onboarding automatisé (DSI, Sécurité & Conformité)

Onboarding automatisé (DSI, Sécurité & Conformité)L’arrivée d’un nouveau collaborateur est un moment à risque :

droits trop larges, oublis de groupes, licences incohérentes, accès non tracés, comptes orphelins…

Provitek automatise l’onboarding de bout en bout afin de garantir un provisioning rapide, fiable et conforme, sur des environnements Microsoft 365, Active Directory, Linux, mais aussi outils métiers et workflows sur mesure.---"Ce que Provitek automatise"- création du compte Active Directory (OU adaptée selon l’entité, le domaine ou la typologie de compte)

- génération et normalisation des identifiants (samAccountName, UPN, displayName, description, etc.)

- gestion des alias et adresses secondaires (proxyAddresses) selon des règles maîtrisées

- synchronisation contrôlée vers le cloud (réplication et validation)

- configuration du compte Microsoft 365 (usageLocation, paramètres régionaux)

- attribution des licences selon le profil utilisateur

- reprise des appartenances groupes depuis un profil modèle

- ajout aux groupes de sécurité, groupes collaboratifs et groupes de messagerie

- téléversement de la photo de profil utilisateur

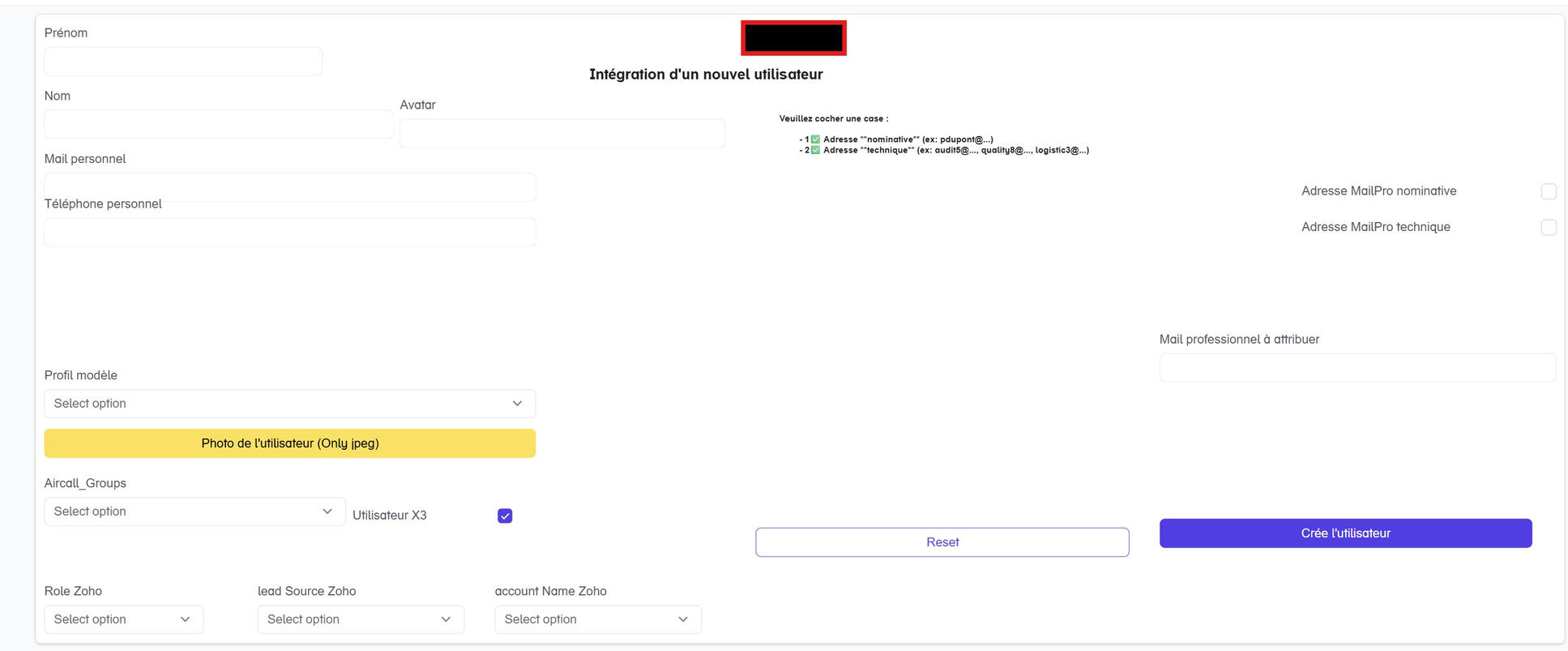

- intégrations applicatives optionnelles : téléphonie, annuaires externes, CRM, ERP, applications métiers---"Point d’entrée : formulaire métier unifié (RH / DSI)"L’onboarding est déclenché depuis un formulaire métier centralisé, utilisable aussi bien par les équipes RH que par la DSI.Ce formulaire est conçu pour :

- guider la saisie (champs contrôlés et normalisés)

- réduire les erreurs humaines

- garantir la cohérence des données dès l’origineLes groupes, profils et modèles sont renseignés dynamiquement à partir de l’existant, sans ressaisie manuelle.Les adresses professionnelles sont proposées de manière intelligente :

- récupération de la liste réelle des utilisateurs existants

- suggestion automatique de la prochaine adresse disponible (logique +1, alias techniques, variantes)

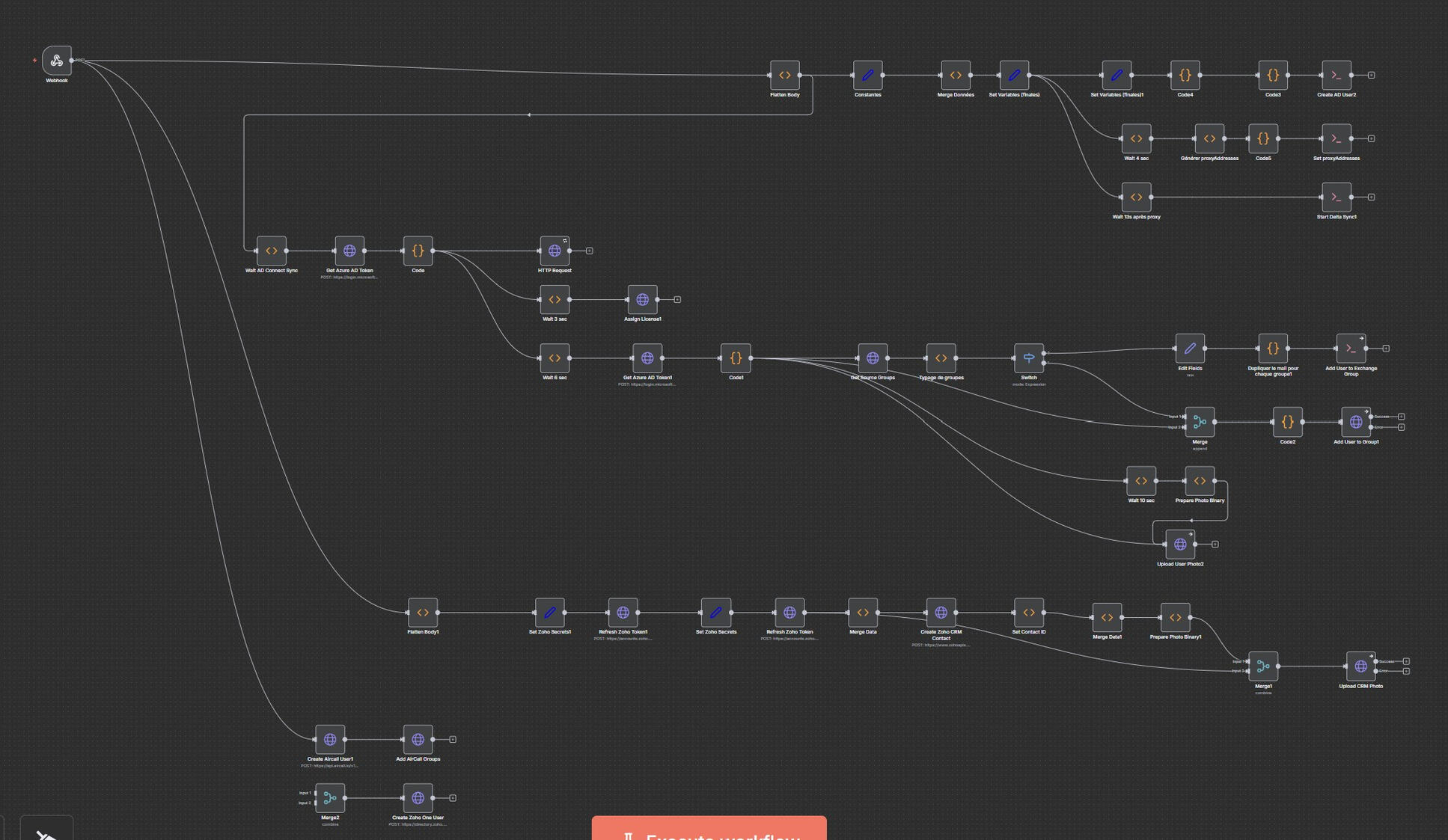

- validation explicite par l’utilisateur avant application---"Comment ça fonctionne (logique d’exécution)"L’ensemble du processus est piloté par un orchestrateur d’automatisation, chargé de coordonner chaque étape de manière séquencée et sécurisée."1. Déclenchement & normalisation"- réception des données issues du formulaire (identité, email, profil, photo, options)

- nettoyage et standardisation des champs

- application de règles de nommage (compte nominatif vs compte technique)

- détermination automatique du périmètre (OU, domaine, entité)"2. Création on-premise (annuaire)"- exécution sécurisée des actions d’administration

- création du compte dans la bonne unité organisationnelle

- configuration des attributs d’identité et de description

- ajout contrôlé des adresses et alias secondaires"3. Synchronisation & validation"- synchronisation vers les environnements cloud

- temporisation contrôlée pour assurer la réplication complète

- vérification de la disponibilité effective du compte avant poursuite"4. Activation & configuration cloud"- application des paramètres utilisateur

- attribution des licences nécessaires

- ajout de la photo de profil

- gestion maîtrisée des erreurs :

- les étapes critiques bloquent

- les étapes secondaires peuvent être rejouées"5. Droits & Groupes (profil modèle)"- récupération des droits et groupes du profil modèle

- classification automatique des groupes selon leur nature

- ajout du nouvel utilisateur via la méthode adaptée à chaque type de groupe

- garantie de cohérence entre droits on-premise et cloud"6. Extensions applicatives (si demandé)"- création automatique des comptes applicatifs

- rattachement aux équipes ou groupes fonctionnels

- synchronisation des informations et de la photo utilisateur---"Ce que vous recevez"- un onboarding standardisé et reproductible (zéro oubli)

- une exécution traçable (qui fait quoi, quand, selon quelle règle)

- une réduction significative des risques liés aux privilèges excessifs

- un provisioning adaptable à des environnements hétérogènes

(cloud, on-premise, Linux, applications métiers)---"Sécurité & bonnes pratiques intégrées"- application du principe du moindre privilège dès la création

- séparation claire des responsabilités et des actions

- traçabilité complète des opérations automatisées

- réduction de la dette technique liée aux traitements manuels

- alignement avec les pratiques actuelles de gouvernance IT et de sécurité---"Objectif : créer les comptes et les droits correctement dès le départ, sans dette technique, sans accès fantôme, et sans dépendre d’actions manuelles."